Windows 10 учет трафика. Принципы организации учёта IP-трафика

Счётчик трафика полезная вещь. Особенно, если у Вас ограниченный доступ в сеть по времени или объёму использованных мегабайтов. Не у всех же безлимит, правда? У многих дома безлим, а для ноутбука используют 3G связь или мобильный интернет вне дома, как я, например. И такой вид связи обычно ограничен. Надо следить за расходом трафика, чтоб не попасть на деньги при перерасходе.

Предлагаю воспользоваться NetWorx — бесплатной программой для учета интернет-трафика и мониторинга скорости интернет-подключения. Эта маленькая, нужная программка поможет Вам следить за скоростью (гаишники не спят!) передвижения по сети, а также покажет, сколько килограммов интернета скачано за определённое время.

С помощью NetWorx можно задать ограничение по времени или количеству мегабайтов. И при достижении этого порога появится уведомление на экране, о том, что Ваша песенка спета и пора сворачиваться. А можно задать автоматическое отключение от сети или запуск определённых программ. Удобно, полезно, легко.

Скачать и установить NetWorx: 1.7Мб

При нажатии Правой кнопки мыши на иконке в трее — появится такое меню…

Программ для учёта трафика в локальной сети достаточно много: как платных, так и бесплатных, сильно различающихся по функционалу. Одна из наиболее популярных Open Source программ – SAMS. Она работает на платформе Linux совместно со Squid.

SAMS требует наличия PHP5, будем использовать Ubuntu Server 14.04. Нам понадобятся пакеты Squid, Apache2, PHP5 с модулями.

Учет трафика интернета в локальной сети linux

Попробуем разобраться, как это работает.

Squid раздаёт интернет, принимая запросы на порту 3128. При этом он пишет детальный лог access.log. Всё управление осуществляется через файл squid.conf. Squid обладает широкими возможностями по управлению доступом к интернету: разграничение доступа по адресам, контроль полосы пропускания для конкретных адресов, групп адресов и сетей.

SAMS работает на основе анализа логов прокси-сервера Squid. Система учёта трафика в локальной сети следит за статистикой прокси-сервера, и в соответствии с заданными политиками принимает решение о блокировке, разблокировке или ограничении скорости для клиента Squid.

Установка SAMS

Устанавливаем пакеты.

apt-get install apache2 php5 php5-mysql mysql-server php5-gd squid3

Скачиваем и устанавливаем SAMS

wget https://github.com/inhab-magnus/sams2-deb/archive/master.zip

unzip master.zip

cd sams2-deb-master/

dpkg -i sams2_2.0.0-1.1_amd64.deb

Устанавливаем web-интерфейс

dpkg -i apache2/sams2-web_2.0.0-1.1_all.deb

В файл /etc/sams2.conf вносим изменения.

DB_PASSWORD=/Пароль к MySql/

Запускаем SAMS

service sams2 start

Настройка Squid

Вносим изменения в файл /etc/squid3/squid.conf

http_port 192.168.0.110:3128

cache_dir ufs /var/spool/squid3 2048 16 256

Включаем логирование и ротацию логов с хранением в 31 день.

access_log daemon:/var/log/squid3/access.log squid

logfile_rotate 31

Останавливаем Squid, создаём кэш.

service squid3 stop

service squid3 start

Для чистоты эксперимента настраиваем один из браузеров на работу с прокси 192.168.0.110 через порт 3128. Попробовав подключиться, получаем отказ в соединении – в Squid не настроены права на доступ к прокси.

Начальная настройка SAMS

В другом браузере открываем адрес (192.168.0.110 – адрес сервера).

http://192.168.0.110/sams2

Он нам скажет, что не может подключиться к базе данных и предложит выполнить установку.

Указываем сервер базы данных (127.0.0.1), логин и пароль от MySql.

Начальная настройка системы учёта трафика выполнена. Остаётся только выполнить настройку программы.

Мониторинг трафика в локальной сети

Логинимся в систему под администратором (admin/qwerty).

Стоит сразу сказать об авторизации пользователей.

В ветке Squid открываем прокси-сервер и нажимаем внизу кнопку «Настройка прокси-сервера».

Самое главное здесь – указать в адресах папок и файлов, где это необходимо, свой IP-адрес, иначе прокси-сервер не запустится.

Суть всех изменений в настройках SAMS в том, что они записываются в squid.conf. В фоне работает sams2deamon, который отслеживает изменения в настройках, требующих внесения в конфигурационный файл (там же можно задать интервал отслеживания).

Заполняем поле «Пользователь» и «IP адрес». В качестве имени пользователя возьмём тот же IP (IP компьютера, не сервера!). В поле «Разрешенный трафик» вносим «0», то есть без ограничений. Все остальные поля опускаем.

Будет добавлен новый acl для этого IP-адреса и разрешение для работы через Squid. Если конфиг не был изменен автоматически, переходим в ветку прокси и нажимаем кнопку «Переконфигурировать Squid». Изменения в конфиг будут внесены вручную.

Пробуем открыть любой URL в браузере. Проверяем access.log и видим запросы, обрабатываемые прокси. Для проверки работы SAMS откроем страницу «Пользователи», внизу нажмём кнопку «Пересчитать трафик пользователей».

Пользуясь кнопками внизу по управлению статистикой, можно получить детальную информацию по статистике посещения пользователем страниц.

Любой администратор рано или поздно получает инструкцию от руководства: «посчитать, кто ходит в сеть, и сколько качает». Для провайдеров она дополняется задачами «пустить кого надо, взять оплату, ограничить доступ». Что считать? Как? Где? Отрывочных сведений много, они не структурированы. Избавим начинающего админа от утомительных поисков, снабдив его общими знаниями, и полезными ссылками на матчасть.

В данной статье я постараюсь описать принципы организации сбора, учёта и контроля трафика в сети. Мы рассмотрим проблематику вопроса, и перечислим возможные способы съема информации с сетевых устройств.

Это первая теоретическая статья из цикла статей, посвящённого сбору, учёту, управлению и биллингу трафика и IT-ресурсов.

Структура доступа в сеть Интернет

В общем случае, структура доступа в сеть выглядит следующим образом:- Внешние ресурсы – сеть Интернет, со всеми сайтами, серверами, адресами и прочим, что не принадлежит сети, которую вы контролируете.

- Устройство доступа – маршрутизатор (аппаратный, или на базе PC), коммутатор, VPN-сервер или концентратор.

- Внутренние ресурсы – набор компьютеров, подсетей, абонентов, работу которых в сети необходимо учитывать или контролировать.

- Сервер управления или учёта – устройство, на котором работает специализированное программное обеспечение. Может быть функционально совмещён с программным маршрутизатором.

Сетевой трафик

Для начала необходимо определить, а что же подразумевается под «сетевым трафиком», и какую полезную статистическую информацию можно извлечь из потока пользовательских данных.Доминирующим протоколом межсетевого взаимодействия пока остается IP версии 4 . Протокол IP соответствует 3му уровню модели OSI (L3). Информация (данные) между отправителем и получателем упаковывается в пакеты – имеющие заголовок, и «полезную нагрузку». Заголовок определяет, откуда и куда идет пакет (IP-адреса отправителя и получателя), размер пакета, тип полезной нагрузки. Основную часть сетевого трафика составляют пакеты с полезной нагрузкой UDP и TCP – это протоколы 4-го уровня (L4). Помимо адресов, заголовок этих двух протоколов содержит номера портов, которые определяют тип службы (приложения), передающего данные.

Для передачи IP-пакета по проводам (или радио) сетевые устройства вынуждены «оборачивать» (инкапсулировать) его в пакет протокола 2го уровня (L2). Самым распространенным протоколом такого типа является Ethernet . Фактическая передача «в провод» идет на 1м уровне. Обычно, устройство доступа (маршрутизатор) не занимается анализом заголовков пакетов на уровне, выше 4го (исключение – интеллектуальные межсетевые экраны).

Информация из полей адресов, портов, протоколов и счетчики длин из L3 и L4 заголовков пакетов данных и составляет тот «исходный материал», который используется при учёте и управлении трафиком. Собственно объем передаваемой информации находится в поле Length («Длина пакета») заголовка IP (включая длину самого заголовка). Кстати, из-за фрагментации пакетов вследствие механизма MTU общий объем передаваемых данных всегда больше размера полезной нагрузки.

Суммарная длина интересных нам в данном контексте IP- и TCP/UDP- полей пакета составляет 2...10% общей длины пакета. Если обрабатывать и хранить всю эту информацию попакетно, не хватит никаких ресурсов. К счастью, подавляющий объем трафика структурирован так, что состоит из набора «диалогов» между внешними и внутренними сетевыми устройствами, так называемых «потоков». Например, в рамках одной операции пересылки электронного письма (протокол SMTP) открывается TCP-сессия между клиентом и сервером. Она характеризуется постоянным набором параметров {IP-адрес источника, TCP-порт источника, IP-адрес получателя TCP-порт получателя} . Вместо того, чтобы обрабатывать и хранить информацию попакетно, гораздо удобнее хранить параметры потока (адреса и порты), а также дополнительную информацию – число и сумму длин переданных пакетов в каждую сторону, опционально длительность сессии, индексы интерфейсов маршрутизатора, значение поля ToS и прочее. Такой подход выгоден для ориентированных на соединение протоколов (TCP), где можно явно перехватить момент завершения сессии. Однако и для не ориентированных на сессии протоколов можно проводить агрегацию и логическое завершение записи о потоке по, например, таймауту. Ниже приведена выдержка из SQL-базы собственной системы биллинга , осуществляющей протоколирование информации о потоках трафика:

Необходимо отметить случай, когда устройство доступа осуществляет трансляцию адресов (NAT , маскарадинг) для организации доступа в Интернет компьютеров локальной сети, используя один, внешний, публичный IP-адрес. В этом случае специальный механизм осуществляет подмену IP-адресов и TCP/UDP портов пакетов трафика, заменяя внутренние (не маршрутизируемые в Интернете) адреса согласно своей динамической таблице трансляции. В такой конфигурации необходимо помнить, что для корректного учета данных по внутренним хостам сети съём статистики должен производиться способом и в том месте, где результат трансляции ещё не «обезличивает» внутренние адреса.

Методы сбора информации о трафике/статистике

Снимать и обрабатывать информацию о проходящем трафике можно непосредственно на самом устройстве доступа (ПК-маршрутизатор, VPN-сервер), с этого устройства передавая ее на отдельный сервер (NetFlow, SNMP), или «с провода» (tap, SPAN). Разберем все варианты по-порядку.ПК-маршрутизатор

Рассмотрим простейший случай – устройство доступа (маршрутизатор) на базе ПК c ОС Linux.О том, как настроить такой сервер, трансляцию адресов и маршрутизацию, написано много . Нас же интересует следующий логический шаг – сведения о том, как получить информацию о проходящем через такой сервер трафике. Существует три распространенных способа:

- перехват (копирование) пакетов, проходящих через сетевую карту сервера, при помощи библиотеки libpcap

- перехват пакетов, проходящих через встроенный межсетевой экран

- использование сторонних средств преобразования попакетной статистики (полученной одним из двух предыдущих методов) в поток агрегированной информации netflow

Libpcap

В первом случае копия пакета, проходящего через интерфейс, после прохождения фильтра (man pcap-filter) может быть запрошена клиентской программой на сервере, написанной с использованием данной библиотеки. Пакет поступает вместе с заголовком 2го уровня (Ethernet). Можно ограничить длину захватываемой информации (если нас интересует только информация из его заголовка). Примерами таких программ могут быть tcpdump и Wireshark . Существует реализация libpcap под Windows . В случае применения трансляции адресов на ПК-маршрутизаторе такой перехват можно осуществлять только на его внутреннем интерфейсе, подключенном к локальным пользователям. На внешнем интерфейсе, после трансляции, IP-пакеты не содержат информации о внутренних хостах сети. Однако при таком способе невозможно учесть трафик, создаваемый самим сервером в сети Интернет (что важно, если на нем работают веб– или почтовый сервис).

Работа libpcap требует поддержки со стороны операционной системы, что в настоящее время сводится к установке единственной бибилиотеки. При этом прикладная (пользовательская) программа, осуществляющая сбор пакетов, должна:

- открыть необходимый интерфейс

- указать фильтр, через который пропускать принятые пакеты, размер захватываемой части (snaplen), размер буфера,

- задать параметр promisc, который переводит сетевой интерфейс в режим захвата вообще всех проходящих мимо пакетов, а не только адресованных MAC-адресу этого интерфейса

- установить функцию (callback), вызываемую на каждый принятый пакет.

При передаче пакета через выбранный интерфейс, после прохождения фильтра эта функция получает буфер, содержащий Ethernet, (VLAN), IP и т.д. заголовки, общим размером до snaplen. Поскольку библиотека libcap копирует пакеты, заблокировать их прохождение при ее помощи невозможно. В таком случае программе сбора и обработки трафика придется использовать альтернативные методы, например вызов скрипта для помещения заданного IP-адреса в правило блокировки трафика.

Межсетевой экран

Захват данных, проходящих через межсетевой экран, позволяет учесть и трафик самого сервера, и трафик пользователей сети, даже при работе трансляции адресов. Главное в этом случае – правильно сформулировать правило захвата, и поставить его в нужное место. Данным правилом активируется передача пакета в сторону системной библиотеки, откуда приложение учета и управления трафиком может его получить. Для ОС Линукс в качестве межсетевого экрана применяют iptables, а средства перехвата – ipq, netfliter_queue или ulog . Для OC FreeBSD – ipfw с правилами типа tee или divert . В любом случае механизм межсетевого экрана дополняется возможностью работы с пользовательской программой следующим способом:

- Пользовательская программа - обработчик трафика регистрирует себя в системе, используя системный вызов, или библиотеку.

- Пользовательская программа или внешний скрипт устанавливает правило в межсетевой экран, “заворачивающее” выбранный трафик (согласно правилу) вовнутрь обработчика.

- На каждый проходящий пакет обработчик получает его содержимое в виде буфера памяти (с заголовками IP и т.д. После обработки (учёта) программе необходимо также сообщить ядру операционной системы, что делать далее с таким пакетом - отбросить или передать далее. Как вариант, возможно передать ядру видоизмененный пакет.

Поскольку IP-пакет не копируется, а пересылается в программное обеспечение для анализа, становится возможным его «выброс», а следовательно, полное или частичное ограничение трафика определенного типа (например, до выбранного абонента локальной сети). Однако в случае, если прикладная программа перестала отвечать ядру о своем решении (зависла, к примеру), трафик через сервер просто блокируется.

Необходимо отметить, что описанные механизмы при существенных объемах передаваемого трафика создают избыточную нагрузку на сервер, что связано с постоянным копированием данных из ядра в пользовательскую программу. Этого недостатка лишен метод сбора статистики на уровне ядра ОС, с выдачей в прикладную программу агрегированной статистики по протоколу NetFlow .

Netflow

Этот протокол был разработан фирмой Cisco Systems для экспорта информации о трафике с маршрутизаторов с целью учета и анализа трафика. Наиболее популярная сейчас версия 5 предоставляет получателю поток структурированных данных в виде UDP-пакетов, содержащих информацию о прошедшем трафике в виде так называемых flow records:

Объем информации о трафике меньше самого трафика на несколько порядков, что особенно актуально в больших и распределенных сетях. Конечно же, блокировать передачу информации при сборе статистики по netflow невозможно (если не использовать дополнительные механизмы).

В настоящее время становится популярным дальнейшее развитие этого протокола – версия 9, основанная на шаблонной структуре flow record, реализации для устройств других производителей (sFlow). Недавно был принят стандарт IPFIX, который позволяет передавать статистику и по протоколам более глубоких уровней (например, по типу приложения).

Реализация netflow-источников (агентов, probe) доступна для ПК-маршрутизаторов, как в виде работающих по описанных выше механизмам утилит (flowprobe, softflowd), так и непосредственно встроенных в ядро ОС (FreeBSD: ng_netgraph , Linux: ). Для программных маршрутизаторов поток статистики netflow можно принимать и обрабатывать локально на самом маршрутизаторе, или отправлять по сети (протокол передачи – поверх UDP) на принимающее устройство (коллектор).

Программа - коллектор может собирать сведения от многих источников сразу, имея возможность различать их трафик даже при пересекающихся адресных пространствах. При помощи дополнительных средств, таких как nprobe возможно также проводить дополнительную агрегацию данных, раздвоение потоков или конвертацию протоколов, что актуально при управлении большой и распределенной сетью с десятками маршрутизаторов.

Функции экспорта netflow поддерживают маршрутизаторы Cisco Systems, Mikrotik, и некоторые другие. Аналогичный функционал (с другими протоколами экспорта) поддерживается всеми крупными производителями сетевого оборудования.

Libpcap “снаружи”

Немного усложним задачу. Что, если ваше устройство доступа – аппаратный маршрутизатор другого производителя? Например, D-Link, ASUS, Trendnet и т.д. На нем, скорее всего, невозможно поставить дополнительное программное средство съема данных. Как вариант – интеллектуальное устройство доступа у вас есть, но настроить его не представляется возможным (нет прав, или оно управляется вашим провайдером). В таком случае можно собирать информацию о трафике непосредственно в точке стыка устройства доступа с внутренней сетью, пользуясь «аппаратными» средствами копирования пакетов. В таком случае непременно потребуется отдельно стоящий сервер с выделенной сетевой картой для приема копий Ethernet-пакетов.Сервер должен использовать механизм сбора пакетов по методу libpcap, описанному выше, и наша задача - на вход выделенной для этого сетевой карты подать поток данных, идентичный выходящему из сервера доступа. Для этого можно использовать:

- Ethernet – хаб (hub): устройство, просто пересылающее пакеты между всеми своими портами без разбора. В современных реалиях его можно найти где-нибудь на пыльном складе, и применять такой метод не рекомендуется: ненадежно, низкая скорость (хабов на скорости 1 Гбит/с не бывает)

- Ethernet – коммутатор с возможностью зеркалирования (мирроринга, SPAN портов . Современные интеллектуальные (и дорогие) коммутаторы позволяют копировать на указанный порт весь трафик (входящий, выходящий, оба) другого физического интерфейса, VLANа, в том числе удаленного (RSPAN)

- Аппаратный раздвоитель , который может потребовать установки для сбора двух сетевых карт вместо одной – и это помимо основной, системной.

Естественно, вы можете настроить SPAN-порт и на самом устройстве доступа (маршрутизаторе), если оно это позволяет – Cisco Catalyst 6500, Cisco ASA. Вот пример такой конфигурации для коммутатора Cisco:

monitor session 1 source vlan 100 ! откуда берем пакеты

monitor session 1 destination interface Gi6/3! куда выдаем пакеты

SNMP

Что, если маршрутизатора под нашим контролем нет, с netflow связываться нет желания, нас не интересуют детали трафика наших пользователей. Они просто подключены в сеть через управляемый коммутатор, и нам надо просто грубо оценить объем трафика, приходящегося на каждый из его портов. Как вы знаете, сетевые устройства с возможностью удаленного управления поддерживают, и могут отобразить счетчики пакетов (байт), проходящих через сетевые интерфейсы. Для их опроса правильно будет использовать стандартизованный протокол удаленного управления SNMP . При помощи его можно достаточно просто получить не только значения указанных счетчиков, но также другие параметры, такие как имя и описание интерфейса, видимые через него MAC-адреса, и другую полезную информацию. Это делается как утилитами командной строки (snmpwalk), графическими SNMP-браузерами, так и более сложными программами мониторинга сети (rrdtools , cacti , zabbix , whats up gold и т.д.). Однако, данный метод имеет два существенных недостатка:- блокировка трафика может производиться только путем полного отключения интерфейса, при помощи того же SNMP

- счетчики трафика, снимаемые по SNMP, относятся к сумме длин Ethernet-пакетов (причем unicast, broadcast и multicast по-отдельности), в то время как остальные описанные ранее средства дают величины относительно IP-пакетов. Это создает заметное расхождение (особенно на коротких пакетах) из-за оверхеда, вызванного длиной Ethernet-заголовка (впрочем, с этим можно приближенно бороться: L3_байт = L2_байт - L2_пакетов*38).

VPN

Отдельно стоит рассмотреть случай доступа пользователей к сети путем явного установления соединения к серверу доступа. Классическим примером может служить старый добрый dial-up, аналогом которого в современном мире являются VPN-службы удаленного доступа (PPTP, PPPoE, L2TP, OpenVPN, IPSEC)

Устройство доступа не только маршрутизирует IP-трафик пользователей, но также представляет из себя специализированный VPN-сервер, и терминирует логические туннели (часто зашифрованные), внутри которых передается пользовательский трафик.

Для учета такого трафика можно пользоваться как всеми средствами, описанными выше (и для глубокого анализа по портам/протоколам они хорошо подходят), так и дополнительными механизмами, которые предоставляют средства управления VPN-доступом. В первую очередь речь пойдет о протоколе RADIUS . Его работа – достаточно сложная тема. Мы же кратко упомянем, что контролем (авторизацией) доступа к VPN-серверу (RADIUS-клиенту) управляет специальное приложение (RADIUS-сервер), имеющее за собой базу (текстовый файл, SQL, Active Directory) допустимых пользователей с их атрибутами (ограничения по скорости подключения, назначенные IP-адреса). Помимо процесса авторизации, клиент периодически передает серверу сообщения аккаунтинга, информацию о состоянии каждой текущей работающей VPN-сессии, в том числе счетчики переданных байт и пакетов.

Заключение

Сведем все описанные выше методы сбора информации о трафике воедино:

Подведем небольшой итог. На практике существует большое количество методов присоединения управляемой вами сети (с клиентами или офисными абонентами) к внешней сетевой инфраструктуре, с использованием ряда средств доступа – программных и аппаратных маршрутизаторов, коммутаторов, VPN-серверов. Однако практически в любом случае можно придумать схему, когда информация о переданном по сети трафике может быть направлена на программное или аппаратное средство его анализа и управления. Возможно также, что это средство позволит осуществлять обратную связь с устройством доступа, применяя интеллектуальные алгоритмы ограничения доступа для отдельных клиентов, протоколов и прочего.

На этом закончу разбор матчасти. Из неразобранных тем остались:

- как и куда попадают собранные данные о трафике

- программное обеспечение для учета трафика

- чем отличается биллинг от простой “считалки”

- как можно накладывать ограничение на трафик

- учёт и ограничение посещенных веб-сайтов

Теги: Добавить метки

Здравствуйте, читатели блога сайт! Многие пользователи задумываются о том, чтобы на компьютере был собственный счетчик трафика интернета или можно назвать иначе — контроль трафика интернета, который мог бы показать, сколько вы тратите трафика. Интернет уже давно есть во всех частях планеты, но безлимитный доступ пока есть не у всех.

Пользователи, довольствующиеся интернетом с ограниченным трафиком, всегда удивляются тому, как быстро уходит имеющийся лимит. В принципе, ничего удивительного: у многих пользователей на компьютере установлено большое количество программ, которые обновляются в .

Пользователи даже не замечают, как просматривают очередное видео на youtube.com и обмениваются файлами со своими коллегами или товарищами.

Не стоит пугаться: эта проблема легко решаема. Для учёта и контроля трафика существует специализированная программа — Networx. Как раз она и будет вам «говорить», что хватит сидеть в интернете и пора вспомнить о вашем лимите, который не бесконечный.

На сайте можно скачать установочный файл программы и версию Portable. В этой статье мы разберём установочную версию программы.

Чтобы скачать программу, спуститесь вниз страницы и нажмите на кнопку «Download NetWorx installer». Ожидаем скачивание программы.

Установка Networx

Запускаем файл, который только что скачали. Нажимаем «Next».

Соглашаемся с лицензией программы, ставим галочку «I accept the agreement» и нажимаем «Next».

В следующем окне оставляем путь установки по умолчанию. Нажимаем «Next».

Снова нажимаем «Next».

В следующем окне можно будет оставить или убрать «Desk Band» — дополнение, наглядно показывающее трафик в реальном времени. Тем, кому мешают лишние иконки на панели управления, лучше его отключить.

В моём случае, я убираю галочку «Install an optional NetWorx Desk Band extensional (as show below)». Нажимаем «Next».

Нажимаем «Install».

Установка программы завершена. Нажимаем «Finish».

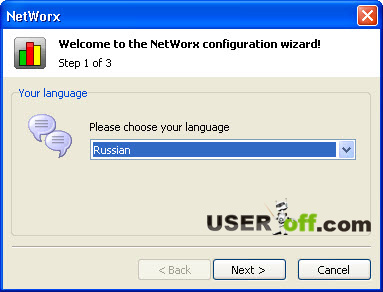

Сразу после установки программы запустится окно с настройками. Выбираем русский язык (Russian) и нажимаем «Next».

Выбираем интернет подключение: нужно выбрать, через какой сетевой адаптер происходит подключение к Интернет. Нажимаем «Вперед».

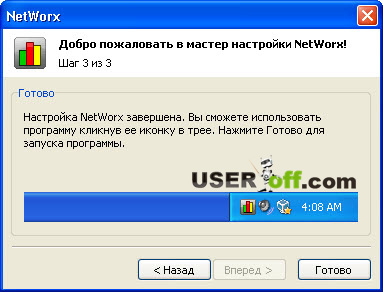

Нажимаем «Готово».

Теперь у вас в трее появится иконка программы, похожая на диаграмму.

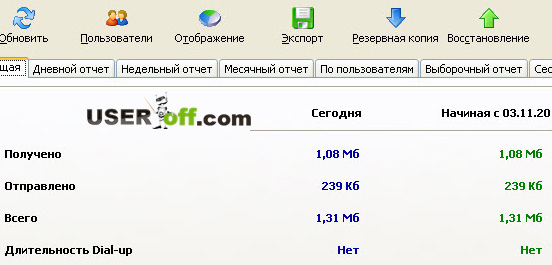

Двойным щелчком левой кнопкой мыши нажимаем на диаграмму. После этого откроется главное окно.

Как мы видим, программа имеет приятный и интуитивно понятный русский интерфейс. И, что немаловажно, программа считает трафик довольно точно. С помощью неё можно получать отчеты интернет трафика: как ежедневные и еженедельные, а также ежемесячные.

Программа даёт возможность открывать/сохранять результаты в Excel, а также в виде наглядных графиков.

NetWorx – не только замечательная программа для того, чтобы видеть учет трафика интернета, также же в ней присутствует интересный момент в виде настройки квоты.

Это значит, что программу можно настроить таким образом, чтобы при исчерпывании трафика программа автоматически уведомляла вас об этом.

Как настроить квоту

Для наглядности стоит разобрать процесс настройки квоты. Для этого нажимаем правой кнопкой мыши по иконке и выбираем «Квота...».

В моём случае квота уже настроена: я выставил ограничение в 50 мегабайт, и при использовании трафика в пределах 85% от 50 мегабайт, на экране появится сообщение о том, что квота подходит к концу.

С помощью этого сообщения мы будем уведомлены, когда нам стоит ограничить себя в использовании интернет во избежание денежных потерь!

Вы думали, что я не покажу настройки? Конечно покажу: нажимаем кнопку «Настроить...».

В программе есть функция измерения скорости, с помощью которой можно измерить входящий/исходящий трафик. Для начала измерения нажимаем на зеленый треугольник.

Данную программу советую всем пользователям, имеющим доступ к лимитированному интернету. С помощью неё вы сможете контролировать ваш трафик в любом направлении: как входящий, так и исходящий.

По ряду причин устанавливал программу на Windows XP. Но у кого установлен Windows 7 не стоит переживать, так как эта программа работает стабильно и без сбоев в любой системе.

До скорых встреч, дорогие друзья!

Программы для учета трафика осуществляют мониторинг соединений по всем интерфейсам. Они подсчитывают количество принятых и отправленных данных.

Некоторые из них позволяют ограничивать скорость каждого отдельного соединения.

Таким образом, можно распределять интернет-трафик в зависимости от приоритета задачи.

Еще одна полезная особенность подобных утилит – возможность ведения статистики.

Совет!

Подобный софт необходим для корпоративных структур, в деятельности которых важен каждый финансовый аспект. Использование монитора трафика приносит пользу и в домашних сетях .

Среди всех подобных программ можно выделить пять наиболее распространенных, функциональных и удобных.

NetWorx

Бесплатная программа для учета трафика, объединившая в себе простой интерфейс и хорошие функциональные возможности.

Возможности программы позволяют вести мониторинг нескольких соединений, что очень пригодится для слежения за трафиком в корпоративных сетях .

Подробный мониторинг соединения позволяет выявлять и отражать попытки несанкционированного доступа.

Гибкая система оповещений позволит не пропустить важное событие, будь то проблемы с соединением, подозрительные действия или уменьшение скорости соединения .

Собираемые данные не только отображаются в окне программы графически, но и сохраняются в специальном файле статистики.

Статистические данные впоследствии легко экспортируются в формат электронных таблиц, HTML или документ MS Word .

Достоинства:

Мониторинг множества подключений;

Гибкая система оповещений;

Ведение подробной статистики;

Бесплатная модель распространения.

Недостатки:

Правда, в таком режиме можно только наблюдать за динамикой, воздействовать на нее не получится.

Достоинства:

Бесплатное распространение;

Возможность удаленного мониторинга;

Хорошо подходит для домашнего использования.

Недостатки:

Значительный расход ресурсов оперативной памяти;

Обязательное наличие.NET Framework (условный недостаток).

Internet Count

Программа предназначена для учета стоимости интернет-соединения. Учет возможен как для тарификации по времени, так и для тарифных планов с лимитами по трафику.

Универсальные возможности программы позволяют подсчитывать стоимость интернет-соединения для пользователей в любых регионах.

Все собранные данные сохраняются в подробную статистику по дням и месяцам.

Собранные данные можно экспортировать в различные форматы документов для осуществления последующего детального анализа.

Достоинства:

Бесплатное распространение;

Возможность учета стоимости вне зависимости от региона;

Подробная статистика.

Недостатки:

Осуществляется только учет стоимости;

Доступна только Beta-версия.

TMeter

Отличный инструмент для учета трафика . Утилита собирает максимум информации по процессам обмена данными.

TMeter обеспечиваетподсчет трафика, а также возможность управления множеством подключений.

Статистика собирается по множеству параметров с отображением в соответствии с текущим положением дел и сохранением в графическом и текстовом видах.

Мощный функционал программы позволяет осуществлять менеджмент подключений при помощи собственной системы аутентификации, на основе IP-адресов или других параметров.

Средства управления потоками данных позволяют ограничивать скорость соединения для каждого пользователя в отдельности.

Достоинства:

Огромный инструментарий для управления корпоративными сетями;

Механизм NAT, который предоставляет пользователям локальной сети доступ в интернет посредством единого IP;

Встроенная служба аутентификации;

Гибкая система фильтров.

Недостатки:

Ориентированность на Windows, работа в других ОС невозможна;

Не подходит для домашнего использования;

Сложный в освоении интерфейс не подойдет для рядовых пользователей;

Бесплатная версия имеет ограничение на используемые фильтры (до 3х).

TrafficMonitor

Универсальный инструмент, позволяющий отслеживатьобъем трафика как при персональном подключении, так и в корпоративных сетях.

Для работы требуется наличие рабочей среды.NET Framework 2.0, OSD-окно и плавающее окно отображения динамики трафика позволяют всегда иметь доступ к необходимым сведениям.

Достоинства:

Удобный интерфейс с элементами быстрого доступа;

Более 125-ти счетчиков параметров;

Ведение подробного лога событий.

Недостатки:

Единичные конфликты с прокси-серверами;

Некорректная работа с Dialup соединениями.

Программы для слежения за трафиком очень полезны для широкой аудитории.

Пользу из них извлекут и рядовые пользователи персонального подключения и системные администраторы сложных коммерческих сетей.

Более того, среди множества доступных утилит можно найти и универсальные.

Программа скорости интернета и учета интернет-трафика

Бесплатная утилита для тех кто занимается системным администрированием или мониторингом домашней сети.